# 题目 1

通过本地 PC RDP 到服务器并且找到黑客植入 shell, 将黑客植入 shell 的密码 作为 FLAG 提交;

打开 phpstudy,查看网站根目录

网站根目录: C:\phpstudy_pro\WWW\WWW

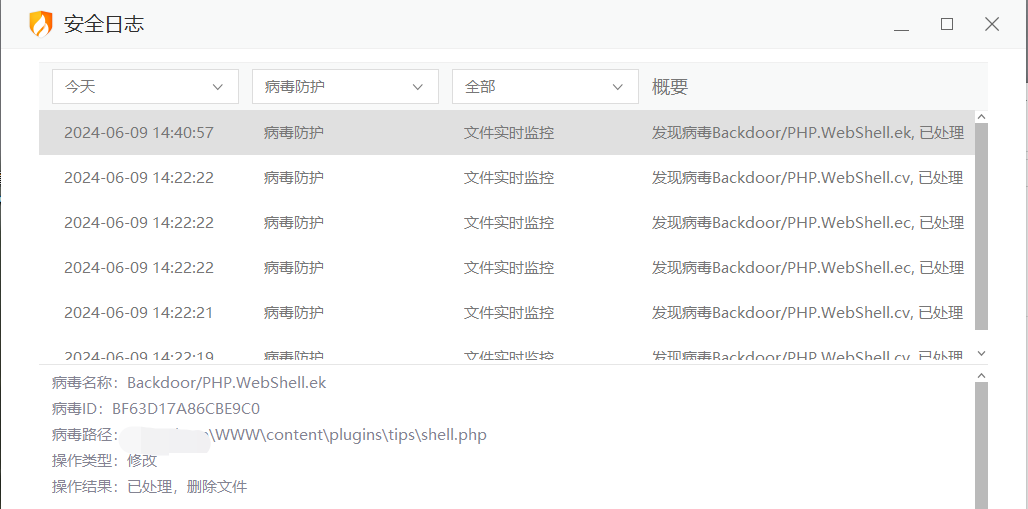

老样子,下载下来直接拦截

哈希解密: rebeyond

flag: flag{rebeyond}

# 题目 2

通过本地 PC RDP 到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

打开日志目录: C:\phpstudy_pro\Extensions\Apache2.4.39\logs

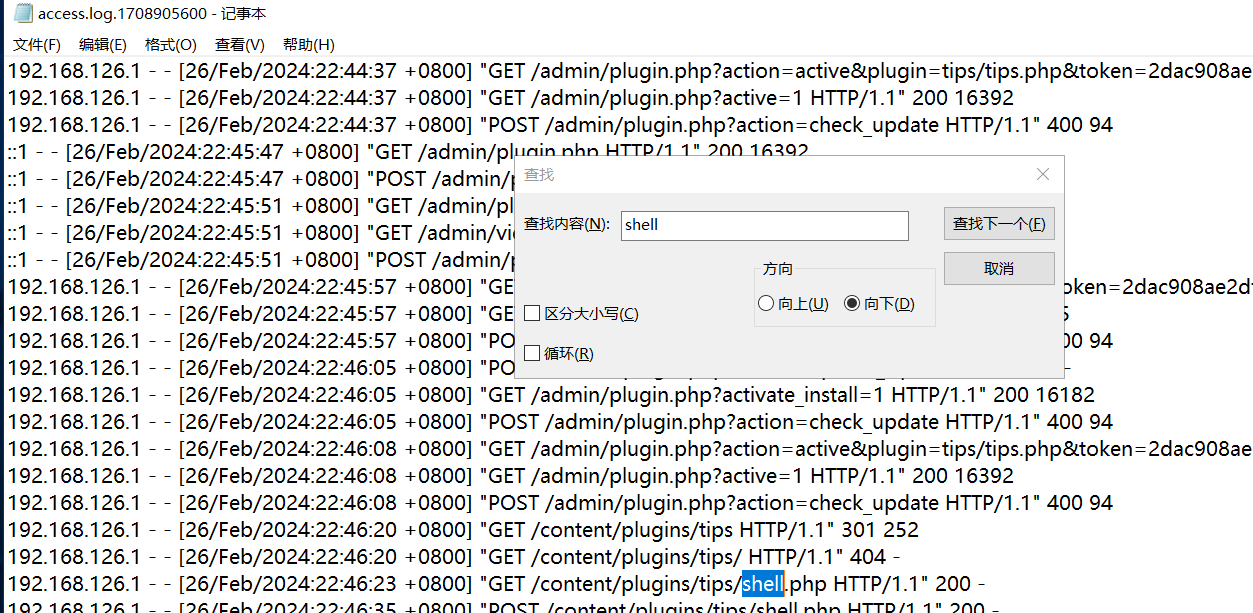

在日志里查找 shell 文件访问记录

得知 IP 地址: 192.168.126.1

flag: flag{192.168.126.1}

# 题目 3

通过本地 PC RDP 到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

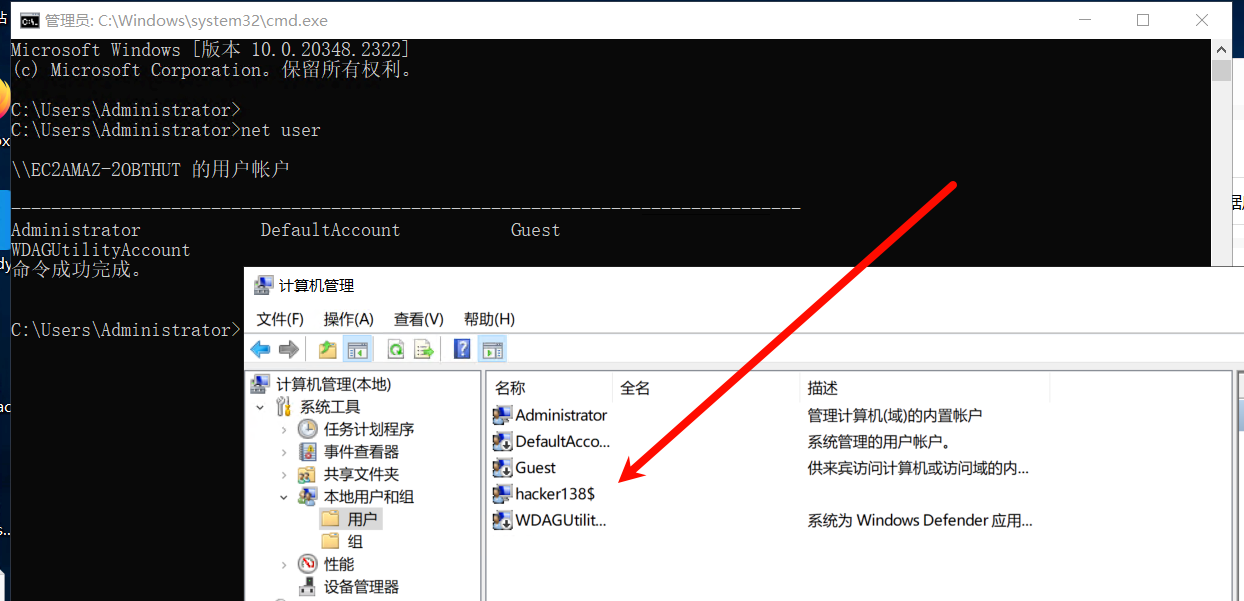

net user 没有但用户管理中有的

flag: flag{hacker138}

# 题目 4

通过本地 PC RDP 到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为 (仅域名) FLAG 提交;

在后门用户的桌面上有挖矿程序

图标是 pyinstaller 的特征,按照 pyinstaller 的反编译方法反编译得到结果

flag: flag{wakuang.zhigongshanfang.top}

挖矿程序要是运行了就直接卡死哦~